La Línea Maginot Digital

Hay una guerra secreta en curso. Sin saberlo estamos inmersos en un conflicto en desarrollo que evoluciona día a día, una guerra mundial de la información en la que actores estatales, estados terroristas, y extremistas ideológicos aprovechan la infraestructura que sustenta la vida cotidiana para sembrar la discordia y erosionar la realidad compartida. Este conflicto se expresa como una serie de escaramuzas individuales, una colección de problemas diferentes, localizados, de narrativas dispersas. Pero estas batallas están conectadas. Las campañas a menudo se perciben como un caos orgánico en línea impulsado por acciones emergentes de usuarios horizontales cuando, de hecho, una cantidad sustancial es ayudada o instigada por acciones estatales y institucionales sistemáticas de arriba hacia abajo. Esta es una especie de «guerra caliente». No el conflicto abierto, declarado, activo de una guerra convencional, sino un paso más allá del precalentamiento de un conflicto frío. Nota por

Experimentamos esto como un estado de conflicto latente pero contínuo. El teatro cambia de manera oportunista a medida que los eventos geopolíticos y los momentos culturales se presentan. Pero no hay signos de reducción, sólo evolución táctica cuando las plataformas digitales que sirven como espacios de batalla introducen leves restricciones a través de nuevos controles de seguridad y ajustes de características. A medida que los gobiernos se vuelven cada vez más conscientes del problema, cada uno busca respuestas adaptadas a las tácticas de la última batalla específica que se manifestó en su propio territorio digital; en los Estados Unidos, por ejemplo, siguen enfocados en la elección de 2016 y sus trolls rusos. Como resultado, invierten recursos en un conjunto de respuestas inapropiadas e ineficaces: una línea digital Maginot construida en una parte del campo de batalla como elemento disuasivo contra un conjunto de tácticas. Al igual que la línea Maginot original, este enfoque es una defensa tan poco efectiva como un colador.

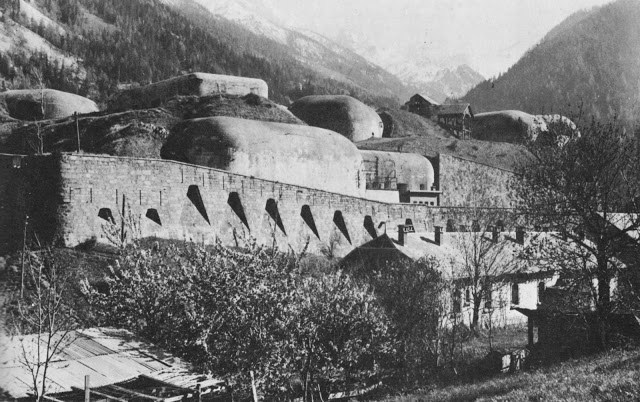

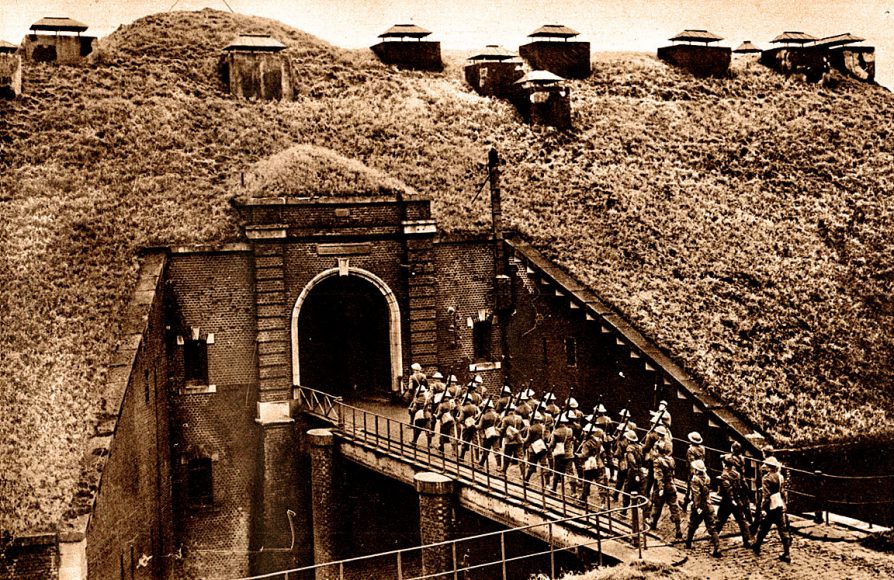

La línea Maginot en su momento se postuló como una innovación significativa en la defensa nacional; Líderes extranjeros viajaron de todas partes para recorrerla. Era una serie de fortalezas y ferrocarriles, resistentes a todas las formas conocidas de artillería, construidas con la última tecnología. El propósito era detener la fuerza de invasión (y con ello mantener a los civiles más seguros) y advertir anticipadamente un ataque. La línea fue construida por Francia a lo largo de toda su frontera con Alemania. Se extendió hasta la frontera con Bélgica, pero se detuvo en las Ardenas debido a la creencia prevaleciente entre los expertos de que el bosque de Ardenas era impenetrable.

Pero resultó que Ardenas no lo era. Moverse a través del bosque tal vez hubiera sido un esfuerzo inútil para un ejército que utiliza las estrategias de guerra de desgaste que prevalecían en la Primera Guerra Mundial, pero era vulnerable a los nuevos modos de guerra. Mientras los franceses se centraban en la construcción de la Línea Maginot, los alemanes desarrollaron un nuevo modelo de guerra, la Blitzkrieg, y enviaron un millón de hombres y 1500 tanques a través de las Ardenas, mientras desplegaban una pequeña fuerza en la Línea Maginot como un señuelo.

La Línea, diseñada para combatir con eficacia la última guerra, había brindado una falsa sensación de seguridad, y se derrumbó como un suspiro. Tanto la Línea Maginot como la doctrina de Blitzkrieg surgieron en los años de entreguerras, un período que quizás también se caracteriza mejor como una Guerra Caliente, muy parecido al período que estamos viviendo hoy. Pero mientras que la línea Maginot incorporaba el pensamiento táctico y los supuestos tecnológicos de la última guerra, Blitzkrieg encarnó las posibilidades de las nuevas tecnologías y la próxima guerra.

Dramatis Personae

La guerra mundial de la información ya lleva varios años. Llamamos a las escaramuzas iniciales «manipulación de los medios» y «engaños», asumiendo que estábamos tratando con bromistas ideológicos que lo hacían por los Lulz (los hackers de sombrero gris) y que por lo tanto, los Lulz eran inofensivos. En realidad, los combatientes actuales son guerreros cibernéticos profesionales, empleados por el estado y experimentados guerrilleros vocacionales que persiguen objetivos muy bien definidos con precisión militar y herramientas especializadas. Cada tipo de combatiente trae un modelo mental diferente al conflicto, pero usa el mismo conjunto de herramientas.

Hay trolls patrocinados por el estado, sociedades desestabilizadoras en algunos países y que hacen inútiles todos los canales de información, excepto los medios estatales, o o en otras geografías sistemas de medios privados conspirando contra las democracias. Funcionan a instancias de los gobernantes, a menudo a través de divisiones militares o de inteligencia. A veces, como en el caso de Duterte en las Filipinas, estos ejércitos digitales se centran en la interferencia en sus propias elecciones, utilizando bots y equipos que crean cuentas falsas para persuadir y acosar a los oponentes, o para amplificar la candidatura de su propietario. Otras veces, los trolls van más allá de sus fronteras para manipular la política en otros lugares, como fue el caso con el Brexit y la elección presidencial de Estados Unidos en 2016 . A veces, como en Myanmar, las elecciones no son el objetivo en absoluto: allí, los equipos digitales dirigidos por militares incitaron a un genocidio.

Hay terroristas descentralizados como ISIS, que construyen marcas de alta visibilidad mientras reclutan asíncronamente a personas con ideas afines a través de las redes en todas las geografías. Estos reclutadores digitales cubren Internet con promesas de gloria, comunidad y camaradería a través de propaganda bien producida (tienen equipos audiovisuales profesionales), y luego se mueven para recibir respuesta a aplicaciones de chat encriptadas para continuar la radicalización. Los reclutas prometen lealtad al «califato virtual» en publicaciones de Facebook antes de conducir camiones en las plazas peatonales europeas.

También hay cuadros pequeños pero altamente capacitados de posteadores del odio motivados ideológicamente, cuya habilidad en la guerra de información es igualada sólo por su incomprensión fundamental del daño real que están desatando. Un subconjunto de estos son conspirativos: entusiastas comprometidos que antes estaban limitados a charlar en los foros de mensajes oscuros hasta que la plataforma social y los algoritmos inadvertidamente sociopáticos facilitaron su evolución hacia cultos sin líderes capaces de difundir un evangelio con facilidad.

Los combatientes evolucionan a una velocidad notable, porque las «municiones digitales» son casi gratuitas. De hecho, debido al ecosistema de publicidad digital, la guerra de información puede incluso generar ganancias. Hay muy pocos incentivos para no intentarlo todo: esta es una revolución que se está probando mientras sucede. Los espacios de combate más visibles son nuestros foros en línea, Twitter, Facebook y YouTube, pero la actividad se está extendiendo cada vez más a la acción directa de la vieja escuela en las calles, en los medios de comunicación tradicionales y a puerta cerrada, a medida que los trolls patrocinados por el estado reclutan y manipulan activistas, crean narrativas, e instigan protestas.

Una cosa que todos estos grupos tienen en común es un desdén compartido por las reglas que gobiernan la conducta en un entorno social, y los intentos de establecer normas en las plataforma son inconvenientes ignoran, en el mejor de los casos. Los combatientes evaden de forma activa y sistemática estos intentos de defensa digital, convirtiendo la idea misma de ellos en un objetivo de trolling: las normas son ilegítimas , afirman. ¡Las reglas son injustas, su propia existencia es censura! Son los fundamentalistas digitales del código.

Los combatientes quieren naturalizar la idea de que a las plataformas no se les debe permitir establecer reglas de enfrentamiento porque a corto plazo, solo las plataformas pueden hacerlo.

Mientras tanto, los usuarios civiles regulares ven estas plataformas como extensiones ordinarias de espacios físicos y sociales físicos: la nueva plaza pública, con un poco de un problema de contaminación. Los intelectuales y los tecnólogos se preguntan si una verificación de datos más rápida podría resolver el problema e intentan entablar un debate de buena fe sobre si la moderación es censura. Aquí hay una desconexión fundamental, impulsada por la subestimación y la mala interpretación. Los combatientes ven esto como una guerra de información hobbesiana de «todos contra todos» y una carrera de armamentos táctica; el otro lado lo ve como un problema de gobierno civil en tiempos de paz.

La naturaleza de las guerras de información

Una de las razones de esta brecha es una mala interpretación fundamental del objetivo final. Las guerras se han librado durante siglos por un conjunto de objetivos bastante uniforme: control territorial, cambio de régimen, costumbres religiosas o culturales, y para consolidar o cambiar el poder económico.

Los combatientes de la guerra de la información ciertamente han perseguido el cambio de régimen: existe una sospecha razonable de que tuvieron éxito en algunos casos (Brexit) y claras indicaciones de ello en otros (Duterte). Han apuntado a corporaciones e industrias. Y ciertamente han perseguido las costumbres: las redes sociales se convirtieron en el principal campo de batalla para las guerras culturales hace años, y ahora describimos la brecha insuperable entre dos Américas polarizadas usando términos tecnológicos como filtro de burbuja . Pero, en última instancia, la guerra de información no tiene que ver con el territorio, simplemente no es del tipo geográfico.

En una guerra de información caliente, la mente humana es el territorio. Si no eres un combatiente, eres el territorio . Y una vez que un combatiente gana sobre un número suficiente de mentes, tiene el poder de influir en la cultura y la sociedad, la política y la política.

Mientras tanto, los nuevos estados nacionales digitales, las plataformas sociales que actúan como plazas públicas no reguladas y de gobierno privado para casi 2 mil millones de ciudadanos, recién comienzan a reconocer que todo esto está sucediendo, y están luchando por encontrar formas de manejarlo. Después de un año de audiencias en el Congreso en EEUU y exposiciones implacables de la prensa que detallan todo, desde la interferencia electoral hasta el genocidio literal, las compañías de tecnología han comenzado a interiorizar que la guerra mundial de la información es muy real, causan mucho dolor y tienen profundas consecuencias.

Esta manifestación particular de conflicto en curso era algo que las redes sociales no esperaban. La mayoría de la gente pensaba que la guerra cibernética se libraría en el terreno de la infraestructura: ejércitos de piratas informáticos patrocinados por el estado y el ocasional sindicato internacional del crimen que se introducía en las redes y filtraba secretos, o se apoderaba de sistemas críticos como los de energía. Para eso fueron preparados y equipados los contratistas de seguridad; Es lo que hicieron bien las agencias de defensa e inteligencia. Es lo que las ONG construyeron para manejar sus equipos.

Pero a medida que las redes sociales crecieron, adquiriendo audiencias permanentes de cientos de millones y desarrollando herramientas para la focalización de precisión de objetivos y la amplificación viral, una variedad de actores malignos se dieron cuenta simultáneamente de que había otra manera. Podrían ir directamente a la gente, de forma fácil y barata. Y eso es porque las operaciones de influencia pueden, y lo logran, impactar a la opinión pública. Los adversarios pueden dirigirse a entidades corporativas y transformar la estructura de poder global mediante la manipulación de civiles y la explotación de vulnerabilidades cognitivas humanas a escala global. Incluso los ataques reales se realizan cada vez más a través de servicios de operaciones de influencia: los correos electrónicos robados y filtrados, por ejemplo, fueron profundamente efectivos en la conformación de una narrativa nacional en las elecciones de 2016 en EE. UU.

Esto no quiere decir que defender la infraestructura no sea una cuestión crítica. Sin embargo, el hecho de que la infraestructura y la piratería de redes requiera mucho tiempo, sea costosa y se perciba como básicamente hostil, significa que la distensión ha evolucionado en ese frente y ha generado un conflicto activo en la capa social. En la Guerra Fría, un gran porcentaje del presupuesto de defensa se gastó en el mantenimiento de las capacidades de disuasión que aseguraron que ninguno de los dos adversarios principales usaría armas nucleares. El conflicto caliente estalló en la periferia, a través de guerras de poder en América Latina y Vietnam. El considerable tiempo y dinero gastado en la defensa contra ataques de infraestructura crítica es una de las razones por las cuales los adversarios con pocos recursos eligen perseguir una guerra de operaciones psíquicas barata, fácil y de bajo costo de fracaso. La disuasión impone costos reales al adversario, construir una Línea Maginot aunque no sea usada.

Para asegurarnos de que nuestra infraestructura física y nuestros sistemas críticos se defendieran, los Estados habilitaron una gran cantidad de agencias gubernamentales para que desarrollen las mejores capacidades ofensivas y los marcos de disuasión prohibitivos, pero no existe un plan similar o una estrategia de gobierno para las operaciones de influencia. A esos mismos organismos, técnicamente se les impide encontrar y contrarrestar las operaciones de influencia debido a la preocupación de que puedan involucrar involuntariamente a ciudadanos reales, al atacar por ejemplo a los ilegales digitales de Rusia y los reclutadores de ISIS. Esta brecha de capacidad es eminentemente explotable; ¿Por qué ejecutar un ataque largo, costoso y complejo en la red eléctrica cuando no hay costo, en términos de dólares ni consecuencias, para atacar la capacidad de una sociedad de operar con una epistemología compartida? Esto nos deja en una posición terrible, Porque hay muchos más puntos de fracaso. A medida que la confianza en los medios y el liderazgo continúa erosionándose (un objetivo de las operaciones de influencia), una de estas campañas de información es una versión más sofisticada de la agencia de Internet .El engaño de la planta de productos químicos colombianos , tal vez en un país similar a un barril de pólvora, podría usarse para provocar una respuesta muy real, transformando la guerra tibia en una guerra ardiente.

Evolución táctica

Este cambio de la infraestructura de focalización a la mentalidad de los civiles era predecible. Teóricos como Edward Bernays, Hannah Arendt y Marshall McLuhan lo vieron venir hace décadas. Ya en 1970, McLuhan escribió, en La cultura es nuestro negocio , «La Tercera Guerra Mundial es una guerra de guerrillas de información sin división entre la participación militar y civil«.

El Departamento de Defensa estadounidense también lo anticipó: en 2011, DARPA lanzó un programa dedicado (denominado Social Media in Strategic Communications, SMISC ) que buscaba anticiparse y prepararse para una batalla de propaganda en línea. La premisa fue ridiculizada como una amenaza inverosímil, y el programa se cerró en 2015. Actualmente tanto los gobiernos como las plataformas tecnológicas están luchando por una solución. El problema es que gran parte de la respuesta se centra en respuestas parciales a la última serie de tácticas; en la construcción de una línea maginot digital .

El manual de juego de la operación de influencia 2014-2016 fue algo así: un grupo de combatientes digitales decidió impulsar una narrativa específica, algo que se ajustaba a una narrativa a largo plazo pero también tenía un sesgo de noticias a corto plazo. Crearon contenido: a veces un blog completo, a veces un video, a veces memes. El contenido se publicó en plataformas que ofrecen herramientas de descubrimiento y amplificación. Los trolls luego activaron colecciones de bots y «sockpuppets», o identidades falsas para llenar las redes sociales con contenido. Algunas de las cuentas falsas eran cuentas amplificadoras desechables, utilizadas principalmente para crear la ilusión del consenso popular al aumentar las cuentas de «Me gusta» y «compartid». Otros eran personas muy apoyadas por seres humanos reales, que desarrollaron audiencias permanentes y relaciones a largo plazo con personas influyentes simpatizantes y medios de comunicación; esas cuentas se utilizaron para mensajes «de precisión» con el objetivo de llegar a la prensa. La compañía israelí Psy Group comercializó precisamente estos servicios para la campaña presidencial de Trump 2016; como lo puso su folleto de ventas , «La realidad es una cuestión de percepción«.

Si una operación es efectiva, el mensaje se enviará a las personas reales que lo amplificarán ellos mismos. Si se vuelve viral o desencadena un algoritmo de tendencias, llegará una gran audiencia. Los medios lo cubrirán y llegará a millones más. Si el contenido es falso o es un engaño, tal vez haya una rectificación posterior. No importa, nadie le prestará atención. Algunos de los bots amplificadores podrían cerrarse, lo que tampoco importa porque son fáciles de reemplazar.

En 2019, hemos llegado al punto en que la mayoría de los periodistas y muchos líderes mundiales entienden lo que se jugó en 2016. Tanto los medios de comunicación como los activistas han presionado a las plataformas para que cierren las peores fuentes de mentiras. Esto ha tenido cierto impacto; por ejemplo, es mucho más difícil activar un algoritmo de tendencias con los bots. Después de recibir ganancias de esa manera miles de veces, Twitter finalmente se dio por enterado, bloqueando y dando de baja las cuentas de baja calidad. Facebook eliminó su feed de noticias por completo. Dado que la ejecución de cuentas automatizadas de spam ya no es un buen uso de los recursos, los operadores sofisticados han adoptado nuevas tácticas.

Pero a pesar de que los bots son cada vez más valiosos, los legisladores tanto a nivel estatal como federal en EEUU siguen haciendo un esfuerzo para pensar en regularlos. Los legisladores de California fueron tan lejos como para aprobar una ley que prohíbe que los creadores de cuentas de bots se falsifiquen a sí mismos, aunque es bueno imaginar que convertir en ilegal a los trolls crear cuentas de trolls va a restablecer el orden en el ecosistema de información. Es increíblemente difícil adaptar una ley para capturar, o etiquetar, solo las cuentas automatizadas maliciosas . Los ajustes autoimpuestos de Twitter ya han relegado en gran medida a los bots automatizados al basureral táctico. Los combatientes ahora se centran en la infiltración, en lugar de automatización: aprovechar a las personas reales, alineadas ideológicamente, para difundir inadvertidamente contenido real e ideológicamente alineado. Los servicios de inteligencia del estado hostil, en particular, ahora son cada vez más adeptos a operar colecciones de personas de precisión operadas por humanos, a menudo identidades falsas pero mantenidas por usuarios verdaderos, o cyborgs, que escaparán al castigo bajo las leyes de bots. Simplemente trabajarán más duro para congraciarse con los verdaderos influencers, para unirse a los verdaderos anillos de retweet . Si los combatientes necesitan acelerar rápidamente un movimiento de masas digital, las personas bien situadas pueden irritar a un hilo en Reddit o grupo de Facebook poblado por personas reales, secuestrando a una comunidad de la forma en que los parásitos movilizan ejércitos de zombies.

Centrarse en soluciones tácticas de nivel de función que simplemente cambian los límites de lo que está permitido en una plataforma es como construir una línea digital Maginot; Es un esfuerzo inútil, una respuesta reactiva a las tácticas de la última guerra. Cuando los políticos aprueben una legislación para neutralizar una característica dañina, los adversarios la habrán dejado atrás. Los intentos de legislar las tácticas de 2016 tienen principalmente el efecto de desencadenar libertarios civiles, o anarquistas, dándoles la oportunidad de impulsar la descripción de que los reguladores simplemente no entienden la tecnología, por lo que cualquier regulación será un desastre.

Teatro de seguridad digital

Las entidades más adecuadas para mitigar la amenaza de cualquier táctica emergente dada serán las plataformas en sí mismas, ya que pueden moverse rápido cuando así lo deseen o lo incentiven. El problema es que muchas de las estrategias de mitigación avanzadas por las plataformas son la versión de integridad de la información del lavado verde; Son una especie de teatro de seguridad digital, la CST de la guerra de información. Creando mejores herramientas de reporte en realidad no es una solución significativa para mitigar las incitaciones literales al genocidio. Los actores malignos actualmente tienen un puerto seguro en comunidades cerradas; pueden actuar con impunidad mientras no provoquen que esa multitud los reporte, simplemente tienen que ser lo suficientemente inteligentes como para mantenerse a la vanguardia de los mecanismos de reparación impulsados por la multitud. Mientras tanto, las compañías de tecnología niegan ser cómplices simplemente porque agregaron un nuevo campo al botón «reportar abuso».

Los sistemas de distribución algorítmica siempre serán cooptados por los combatientes con mejores recursos o con la mayor capacidad tecnológica. Pronto, una mejor AI volverá a escribir el «Libro de jugadas» una vez más, tal vez el equivalente digital de Blitzkrieg en su potencial para capturar nuevos territorios. Producciones de audio y video generadas por AI erosionarán la confianza en lo que vemos con nuestros propios ojos, dejándonos vulnerables tanto al contenido falso como al desprestigio de la verdad real por insinuación. Los debates sobre la autenticidad se apoderarán de los ciclos mediáticos, empujándonos a un ciclo infinito de investigación perpetua de hechos básicos. El escepticismo crónico y el DDoS cognitivo aumentarán la polarización, lo que conducirá a una consolidación de la confianza en distintos conjuntos de figuras de autoridad de derecha e izquierda, pensados oligarcas que hablan a grupos completamente separados.

Sabemos que esto está por llegar y, sin embargo, estamos haciendo muy poco para salir adelante. Nadie es responsable de adelantarse a ello. El problema clave es el siguiente: las plataformas no están incentivadas para participar en la carrera de armamentos profundamente compleja contra los peores actores cuando simplemente pueden señalar informes de transparencia que muestran que atraparon a un buen número de actores mediocres .

Las plataformas no pueden seguir funcionando como si todos los usuarios fueran básicamente iguales; tienen que desarrollar una conciencia constante de cómo los diferentes tipos de combatientes abusarán de las nuevas características que implementan, y desarrollar la detección de tácticas de combatientes en la tecnología que están creando para controlar el problema. Mientras tanto, los reguladores deben evitar la tentación de obtener ganancias rápidas en proyectos de ley sin sentido (como la Ley Bot ) y luchar, en cambio, con los problemas a largo plazo de incentivar las plataformas para enfrentar a los peores infractores (supervisión) y desarrollar un La doctrina de las operaciones de información de hoy en día.

Medios liberales, fines anti-liberales

Lo que hizo a las democracias fuertes en el pasado, fue un fuerte compromiso con la libertad de expresión y el libre intercambio de ideas, cuestiones que las hacen profundamente vulnerables en una era de propaganda democratizada y desinformación desenfrenada.

Estamos (con razón) preocupados por silenciar voces o comunidades. Pero nuestro compromiso con la libre expresión nos hace desproporcionadamente vulnerables en la era de la guerra de información crónica y perpetua. Los combatientes digitales saben que una vez que el habla se genera, odian moderarlo; para conservar esta ventaja asimétrica, promueven una narrativa absolutista de todo o nada que dice que la moderación es censura, que las tácticas de distribución de spam y la amplificación algorítmica son de alguna manera parte del derecho a la libertad de expresión.

Nos tomamos en serio las conversaciones sobre si los bots tienen o no derecho a la libertad de expresión, privilegian la privacidad de personas falsas y celebran audiencias en el Congreso para aliviar los egos heridos de las personalidades de YouTube. En cambio, los regímenes más autoritarios simplemente apagarían Internet. Un admirable compromiso con el principio de la libertad de expresión en el tiempo de paz se convierte en una posición tonta contra los psicópagos adversarios en tiempo de guerra. Necesitamos un entendimiento de la libertad de expresión que está endurecida contra el medio ambiente de una guerra cálida continua en un ecosistema de información roto. Necesitamos defender el valor fundamental del sí mismo convirtiéndose en un apoyo en una narrativa maligna.

La solución a este problema requiere responsabilidad colectiva entre los militares, la inteligencia, la policía, los investigadores, los educadores y las plataformas. Crear un marco defensivo nuevo y funcional requiere cooperación.

Es hora de priorizar los marcos para el intercambio y la supervisión de información sobre amenazas de múltiples partes interesadas. El gobierno tiene la capacidad de crear una disuasión significativa, para que sea una idea incuestionablemente mala de interferir en la democracia estadounidense y manipular a los ciudadanos estadounidenses. Puede renovar la doctrina de la defensa nacional para contextualizar adecuadamente la amenaza de las operaciones modernas de información y crear un enfoque de gobierno que sea sólido independientemente de cualquier nuevo adversario, plataforma o tecnología que surja. Y puede comunicar inteligencia de amenazas a empresas tecnológicas.

Las plataformas tecnológicas, mientras tanto, tienen gran parte de la responsabilidad a corto plazo. Son la primera línea de defensa contra las tácticas en evolución, y tienen una visibilidad completa de lo que está sucediendo en su rincón del espacio de batalla. Y, quizás lo más importante, tienen el poder de moderar según les parezca, y de establecer los términos del servicio. Durante mucho tiempo, las plataformas señalaron los «derechos de usuario» como una cortina de humo para justificar no hacer nada. Ese tiempo se acabó. Deben reconocer que son espacios de combate y, como tales, deben desarrollar las capacidades de vigilancia que limitan las acciones de combatientes malintencionados y protegen los derechos reales de sus usuarios civiles reales.

Hacia la paz digital

La incesante guerra de información es una de las amenazas definitorias de nuestros días. Este conflicto ya está en curso, pero (hasta ahora, en los Estados Unidos) es en gran parte sin sangre y, por lo tanto, no lo reconocemos a pesar de las enormes consecuencias que hay en la balanza. Es tan real como lo fue la Guerra Fría en la década de 1960, y los riesgos son asombrosamente altos: la legitimidad del gobierno, la persistencia de la cohesión social, incluso nuestra capacidad para responder a la inminente crisis climática.

Si se permite que la guerra «caliente» continúe como lo ha hecho, existe una amenaza muy real de descenso a un liderazgo ilegítimo y sociedades fracturadas y paralizadas. Si la amplificación algorítmica continúa privilegiando a los propagandistas más eficaces en el juego del sistema, si las cuentas de usuarios «combatientes» continúan acosando a las voces civiles de las plataformas, y si los servicios de inteligencia del estado hostil siguen siendo capaces de reclutar a millones de internautas en «comunidades» falsas, las normas que han protegido tradicionalmente las sociedades democráticas fracasarán.

No tenemos tiempo que perder en el teatro de seguridad digital. En los años transcurridos desde la elección de 2016, todos hemos llegado a un acuerdo en que algo está mal en Internet. Hay impulso y energía para hacer algo , pero la complejidad del problema y el hecho de que se cruza con otros temas espinosos de la gobernanza de internet (privacidad, monopolio, expresión, entre otros) significa que estamos atrapados en un estado de parálisis. incapaz de abordar la desinformación de una manera significativa. En cambio, tanto los reguladores como las plataformas lanzan obstáculos de bajo nivel. Así es como se ve una línea digital de Maginot.

Las operaciones de influencia explotan las divisiones de nuestra sociedad utilizando vulnerabilidades en el ecosistema de información. Tenemos que dejar de tratar esto como un problema de proporcionarle mejores datos a las personas, o detener a algunos bots extranjeros a pasar a pensar en ello como una batalla continua por la integridad de nuestra infraestructura de información. Cuando todo esto haya pasado, miraremos hacia atrás y veremos que esta época era tan importante en la remodelación del futuro del mundo como lo fue la Segunda Guerra Mundial.